Server-Side Request Forgery: 어떻게 작동하는가

SSRF란?

Server-Side Request Forgery(SSRF)는 웹 애플리케이션이 사용자의 입력을 기반으로 서버 측에서 HTTP 요청을 수행할 때 발생할 수 있는 보안 취약점을 말합니다. 공격자는 이 취약점을 이용하여 애플리케이션 서버를 통해 내부 네트워크나 외부 서비스에 접근할 수 있습니다.

배경

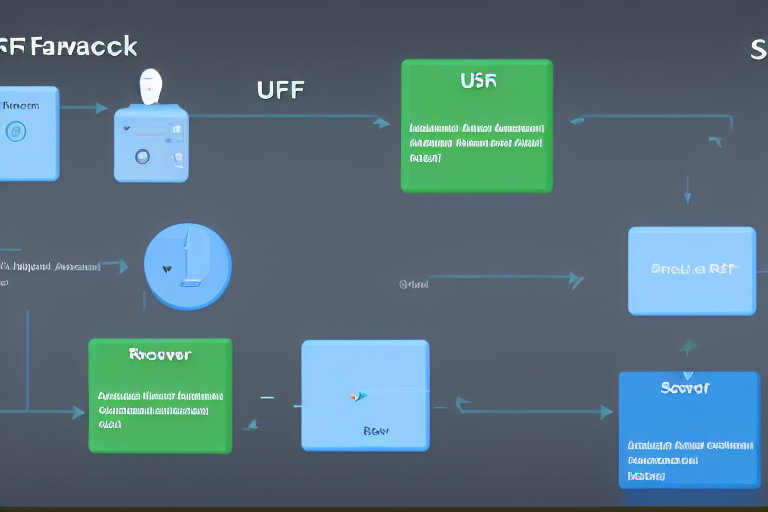

웹 애플리케이션은 종종 서버 측에서 외부 API나 데이터베이스에 요청을 보내는 작업을 수행합니다. 이러한 요청은 사용자의 입력을 기반으로 이루어질 수 있으며, 이때 사용자의 입력이 적절히 검증되지 않으면 SSRF 취약점이 발생할 수 있습니다. 예를 들어, 사용자가 제공한 URL을 그대로 사용하여 외부 서비스에 요청을 보내는 경우, 공격자는 이 URL을 조작하여 내부 네트워크의 서비스에 접근할 수 있습니다.

현재 이슈

SSRF는 특히 클라우드 환경에서 더욱 심각한 문제로 부각되고 있습니다. 클라우드 환경에서는 다양한 서비스와 API가 네트워크를 통해 연결되어 있으며, 이들 간의 통신이 자주 이루어집니다. 따라서 SSRF를 통해 공격자가 클라우드 내부의 서비스에 접근할 수 있는 위험이 증가합니다.

또한, GenAI(Generative AI)의 발달로 인해, 공격자들은 더욱 복잡한 공격 패턴을 사용하여 SSRF를 시도할 수 있게 되었습니다. 예를 들어, 공격자는 AI를 활용하여 다양한 URL을 생성하고, 이를 통해 내부 네트워크의 서비스를 탐색할 수 있습니다.

사례

2019년, Amazon S3 버킷에 대한 SSRF 공격이 발생한 사례가 있습니다. 공격자는 웹 애플리케이션의 SSRF 취약점을 이용하여 S3 버킷에 접근하여 민감한 데이터를 획득하였습니다. 이 사건은 클라우드 환경에서 SSRF의 위험성을 다시 한번 확인시켜 주었습니다.

방지 방법

SSRF를 방지하기 위한 몇 가지 방법을 소개합니다:

- URL 검증: 사용자로부터 받은 URL을 신뢰할 수 없는 것으로 간주하고, 적절히 검증합니다. 예를 들어, 도메인 이름이나 IP 주소를 검사하여 내부 네트워크에 접근하지 못하도록 합니다.

- ホワイトリスト: 허용된 호스트 목록을 미리 정의하고, 이 목록에 포함되지 않은 호스트에 대한 요청을 차단합니다.

- 타임아웃 설정: 외부 요청에 대한 타임아웃을 설정하여, 공격자가 장시간 연결을 유지하지 못하도록 합니다.

- 내부 네트워크 격리: 내부 네트워크와 외부 네트워크를 물리적으로 분리하고, 필요한 경우만 특정 포트를 열어두어 접근을 제한합니다.

마무리: 지금 무엇을 준비해야 할까

SSRF는 웹 애플리케이션의 보안을 위협하는 중요한 취약점입니다. 특히 클라우드 환경과 GenAI의 발달로 인해, SSRF 공격의 위험성이 더욱 증가하고 있습니다. 따라서 개발자와 보안 담당자들은 다음과 같은 준비를 해야 합니다:

- 사용자 입력을 신뢰하지 않고, 항상 검증합니다.

- 허용된 호스트 목록을 관리하고, 이 목록 외의 호스트에 대한 요청을 차단합니다.

- 외부 요청에 대한 타임아웃을 설정하여, 공격자의 장시간 연결을 방지합니다.

- 내부 네트워크와 외부 네트워크를 분리하고, 필요한 경우만 특정 포트를 열어두어 접근을 제한합니다.

이러한 준비를 통해 SSRF 공격을 효과적으로 방어할 수 있습니다. 또한, 지속적인 보안 업데이트와 모니터링을 통해 새로운 공격 패턴에 대응할 수 있어야 합니다.